In quale modo possiamo impedire che altri soggetti possano leggere, ascoltare, le nostre comunicazioni?

Nella storia, le truppe del Generale Caio Giulio Cesare sul campo di battaglia inviava dei messaggi “dispacci” scritti in un linguaggio segreto costruito attraverso un codice (c.d. “Cifrario di Cesare”) che sostituiva le lettere dell’alfabeto latino in altre prese dallo stesso, secondo uno schema fissato (detto “chiave”). L’esigenza è proteggere le informazioni.

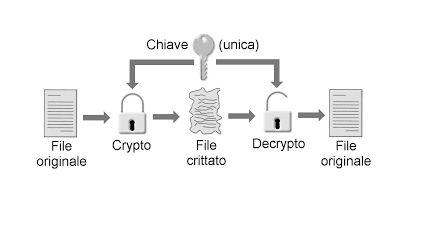

La crittografia è dunque comunicare e proteggere le informazioni in modo segreto e non individuabili da soggetti terzi. Quindi la “chiave” della crittografia è conosciuta solo dai soggetti destinatari in quanto proprietari del “cifrario”. Quindi la “crittografia” è sempre basata sulla condivisione della chiave tra chi instaura una conversazione; la chiave trasforma il messaggio in una versione non leggibile c.d. “cifrato”, ed il destinatario tramite la medesima chiave riporta il messaggio nella forma originale (“in chiaro”). Quando questa chiave è unica e comune, questa chiave è detta simmetrica, in quanto simmetricamente è posseduta e utilizzata dai partecipanti ad una conversazione. Il metodo è concettualmente semplice e anche rapido all’aumentare della complessità del meccanismo di sostituzione (su basi matematiche).

Questo metodo simmetrico è infatti alla base di praticamente tutti i momenti di conversazione su Internet in quanto garantisce la velocità sufficiente per sostenere il trasporto della grande quantità di informazioni che mediamente movimentiamo in rete.

Invece diversa è la “crittografia” del dispositivo per rendere illeggibili i dati presenti nel proprio dispositivo/computer in caso di sottrazione dello stesso al fine di impossessarsi delle informazioni in esso contenute. In questo caso il dispositivo è dotato di una password che blinda il sistema in caso di estrapolazione forzata di dati da parte di soggetti terzi dotati di software dedicati all’estrapolazione di dati.